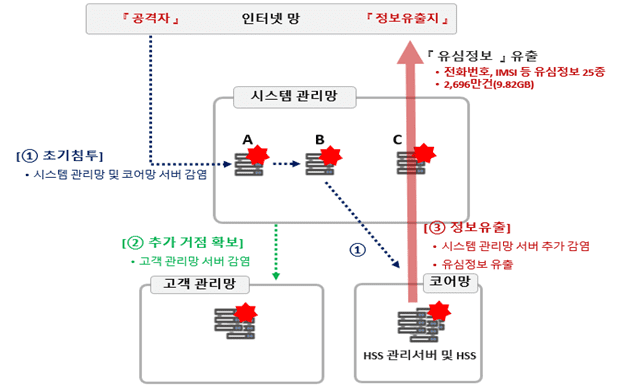

25년 4월 18일에 정보 유출이 진행중인 것을 보고하여 촉발된 SKT 해킹 사태는 7월 4일 민-관 합동조사단의 최종 결과보고서로 일단락 되었습니다.

국내는 물론 해외 조사단까지 참여하고 최고의 보안 고수들의 리뷰를 거쳐 발표가 마무리 지어졌습니만, 이를 보도하는 언론들이 문제삼지 않고 있는 몇 가지가 있습니다.

첫째, 발견된 악성코드들은 대부분이 BPFDoor의 변종들입니다. 이는 과거 공개되었던 BPFDoor들과는 양상이 다른 소위 BPFDOOR 버전 2입니다. 따라서 현재 처럼 시그니쳐를 기반으로 4만여대에 달하는 서버를 스캔하더라도 쉽게 탐지가 어려운 것들입니다. 이 BPFDOOR 악성코드들 마저 1차로 발견되었던 8개만 KISA를 통해 대외에 공개하고 33 개중 대다수를 공개하지 않고 있습니다. 이는 제2의 피해를 막기 위해 공개가 반드시 필요하다고 하겠습니다. 보고서에 언급된 웹셸이나 다른 코드들에 대해서도 보안커뮤니티에 공개하고 검증을 받아야 할 것 입니다.

둘째, 캐나다 정부가 FBI와 공동 조사를 통해 통신사를 겨냥한 Salt Typhoon은 시스코장비의 보안홀을 이용했다고 밝혔습니다. 23년도에 이미 알려졌던 Severity 10의 매우 위험한 시스코장비의 취약점을, 별도의 특별한 기술없이 그냥 무혈입성했다고 하면서 어이없는 통신사의 보안관리를 지적하였습니다. 이게 과연 캐나다에만 해당하는 일일까요? 국내 환경은 그야말로 시스코 장비를 가장 많이 도입한 나라로서, 통신사가 이러한 엣지장비의 보안홀에 방비가 되어있었는 지 아예 언급조차하고 있지 않습니다. 비슷한 시기에 북미 통신사 수십 곳이 털린 원인을 시스코 장비로 지목했는데도 이에 대한 가능성에 대해서도 언급을 해야 하지 않을까요?

셋째, 엣지 장비중 외부와 접속을 연결해주는 IVANTI 장비 취약점이 보고되었습니다. 이 IVANTI 의 CVE 2025-22457 취약점에 대해서 4월초에 패치가 되어서 문제가 없다는 얘기를 했습니다만, IVANTI의 패치가 전달된 것은 4월 26일경이기 때문에 4월초에 조치를 완료했다는 해명은 설득력이 떨어집니다. 대만 보안회사 TeamT5의 관찰에 따르면, 국내 통신사들이 4월 중순에 IVANTI 보안홀을 패치하지 않은 정황이 감지되었다고 합니다. SKT는 4월 18일에 정보 유출이 일어나는 것을 감지하여 보고했다고 합니다. 따라서 두 싯점의 인과관계는 없는 지 다시 한번 체크해볼 필요가 있습니다.

Infection Vector에 대한 의문점이 해소되지 않은 상태에서, 이반티, 시스코와 같은 엣지 네트웍 디바이스의 탐지, 대량의 리눅스 서버에 대한 에이젼트리스 탐지에 대한 모든 것을 간편히 해결할 수 있는 SandFly 사용을 추천합니다. 현재같은 보안 방식은 이후에라도 침해사고는 다시 일어날 수 있는 위험성을 안고 있습니다.

본 내용에 대한 피드백은 sales@psymont.com에 메일을 보내주세요.